- Войдите или зарегистрируйтесь, чтобы оставлять комментарии

Что такое VPN-подключение, механизм и смысл его использования.

Аббревиатура VPN расшифровывается как виртуальная частная сеть, это путь, через который идет весь трафик частной сети, и проходит между конечными точками сквозь общедоступною (например, Интернет), таким образом, что узлы этой сети прозрачны для тех кто работает в ней. Можно дополнительно сжать или зашифровать передаваемые данные, чтобы обеспечить лучшую скорость передачи информации или более высокий уровень безопасности. Приставка «виртуальная» означает, что она существует только как логическая структура, фактически работая в общедоступной сети. В отличие от частной, которая создается на основе специально выделенных линий. Несмотря на этот механизм работы, конечные станции могут использовать VPN точно так же, как если бы между ними была физическая частная связь.

Для обычных пользователей подключение через VPN будет полезно в случаях блокировок и ограничений по гео-положению, ограничение скорости провайдером, он делает возможным доступ к заблокированным сайтам, оставаться анонимным в сети, а также осуществлять множественное подключение (мульти-аккаунт) к определенному сайту. Для некоторых людей основным свойством является возможность получения IP-адреса в соответствии с выбранным географическим местоположением. Это означает, что вы можете получить IP-адрес, принадлежащий, например, США. Такой подход даст доступ к услугам, принадлежащим этому региону, дополнительным скидкам или другим преимуществам доступных в зависимости от географического расположения.

Удаленный доступ к сети компании, и ее ресурсам стал ключевым элементом для многих компаний, без которых многие сотрудники не могли бы выполнять свои основные задачи. Мы уже отошли от модели, в которой сотрудник должен был физически находиться в филиале компании, чтобы получить доступ к своим файлам, теперь через правильно настроенную сетевую инфраструктуру он может сделать это из любой точки мира, если у него есть доступ к Интернету. Таким образом, с точки зрения компании, выполняемых сотрудников и обязанностей, наибольшим преимуществом создания VPN-соединений является возможность работать удаленно, как если бы это было на рабочем компьютере.

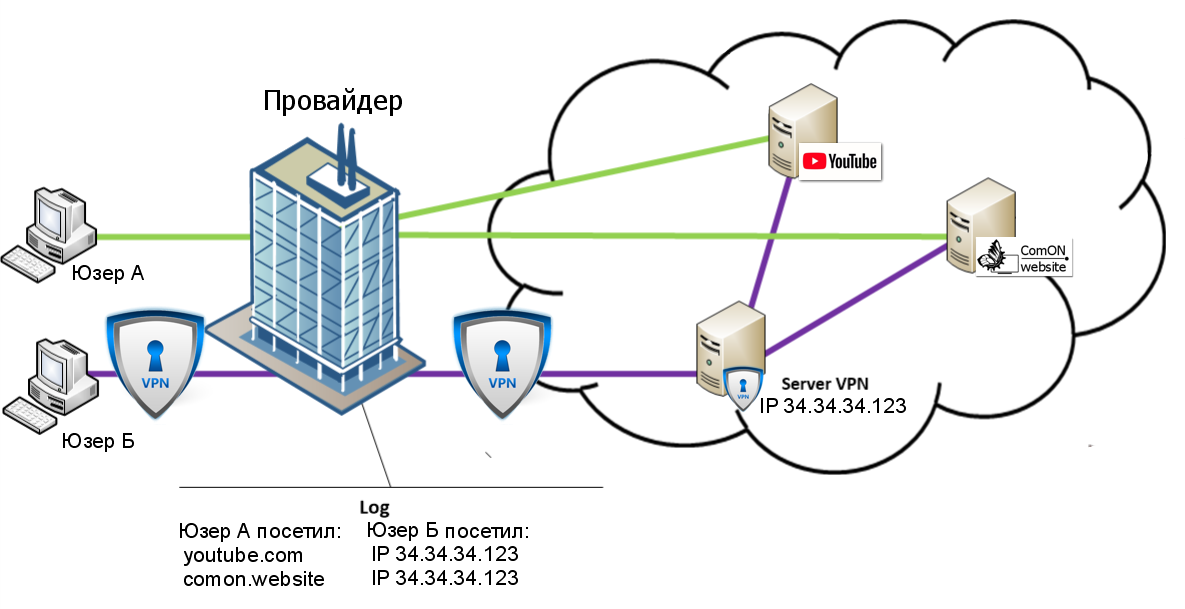

Кроме того, благодаря шифрованию мы получаем безопасное подключение к Интернету, используя незащищенную беспроводную сеть в общественных местах. Это защитит от перехвата информации и скроет посещаемые места. К примеру юзер А использует доступ к сети традиционным способом, он запросил ссылку у интернет провайдера и может просматривать сетевые ресурсы благодаря своему подключению. Весь трафик для провайдера прозрачен, поэтому индекс посещенных мест, загруженных файлов отражается в журналах интернет провайдера. Кроме того, эта информация записывается на целевых серверах, к которым подключился пользователь.

Другой юзер Б, несмотря на покупку соединения у своего провайдера, дополнительно решил подключиться к сети через VPN-шлюз. Используя VPN-туннель, провайдер знает только то, что юзер Б установил соединение с данным шлюзом. Если связь между сервером VPN зашифрована, то провайдер не видит точно, что происходит в сетевом трафике.

Кроме того, целевые серверы регистрируют активность в виде просмотренных страниц и загруженных файлов, но не могут определить, что именно юзер Б просматривает контент. Поскольку все действия от имени юзер Б выполняются сервером VPN, то и информация о IP-адресе, которая будет храниться в журналах конечных серверов, будет указывать на VPN сервис.

Если сервис, предоставляющий услуги VPN, не ведет лог подключений, то конфиденциальность посещения станет значительно выше.

Также, VPN используется некоторыми провайдерами для обеспечения своих услуг доступа в Интернет клиентам.

Типы VPN.

Технология VPN была разработана для предоставления удаленным пользователям и филиалам доступа к корпоративным приложениям и ресурсам. Пользователи VPN используют методы аутентификации, включая пароли или сертификаты, для получения доступа к VPN. На данный момент такое подключение используется для решения разных задач, и в зависимости от цели его можно условно классифицировать по разным признакам.

По типу протокола ВПН сети реализуют в основном под TCP/IP, но также бывают IPX и AppleTalk. В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: участок-участок, участок-точка и точка-точка.

По степени защищенности:

- Защищённый. Используются в основном в общедоступной сети, весь передаваемый трафик шифруется. Примеры: IPSec, OpenVPN и PPTP;

- Доверительный. Используются в рамках надежной сети, где шифрование данных не требуется и необходимо только создать виртуальную подсеть. Встретить такой тип можно крайне редко, на данный момент уже стало правилом шифровать весь трафик. Примеры: Layer 2 Tunnelling Protocol (L2TP) и Multi-protocol label switching (MPLS).

По способу реализации:

- Специальное программно-аппаратное обеспечения. Осуществляется с применением специальных аппаратных средств и программного обеспечения к нему. Имеет высокую производительность и защищённость;

- Программное решение. Строится на персональном компьютере со специальным программным обеспечением. Универсальный и недорогой способ, который дает высокую гибкость в выборе используемой технологии и быстрой ее смене при желании;

- Интегрированное решение. Построено с учетом решения других задач, фильтрации трафика, организации сетевого экрана и пр.

Изначально причиной создания VPN послужила проблема организации внутренней сети в компаниях, офисы которой находятся на значительном удалении друг от друга и тянуть кабель в таком случаи не целесообразно. Технология в дальнейшем нашла свое применение и в других сферах.

Более понятную картину о VPN дает классификация по назначению:

- Intranet VPN. Организация защищенной связи нескольких филиалов организации в одну сеть через Интернет;

- Remote Access VPN. Защищённая сеть, реализующая удаленную работу, создается между сетью компании и отдельными пользователями, подключенными через собственную компьютерную технику;

- Extranet VPN. Организация подключения к компании сторонних пользователей с низким уровнем доверия к ним (заказчики или клиенты). Что требует специальных мер защиты ограничивающих доступ к конфиденциальной информации. Противодействию сетевым атакам, попыток взлома, подбору пароля доступа пользователей и прочее;

- Internet VPN. Настройка провайдером подключения своих клиентов к Интернету. Чаще всего в ADSL-подключениях используют протокол PPPoE;

- Другие подключения. Существует множество других видов, которые преимущественно выполняют одни и те же задачи, и дают возможность организовать сети с подключением к интернету. Обмениваться данными между узлами внутри приватной сети. Используются, когда нужно разграничить обмен данными между отделами и пр.

Отличие VPN от прокси.

Хотя назначение обоих сервисов схожее, работают и устроены они по-разному. Прокси-сервер, как и VPN в зависимости от метода реализации могут в разной степени скрывать IP-адрес и личные данные, сжимать трафик. Дополнительно, в некоторых видах можно настроить шифрование, например в реализации протокола и клиента Shadowsocks. Оба метода дают возможность получать доступ к заблокированным сайтам и сохранять конфиденциальность. Прокси-сервер это сервер посредник, который передает запросы от клиентов, к целевым серверам от своего имени. Он работает на прикладном уровне, а VPN - на сетевом или даже канальном. Прокси – это программа, которая управляет запросами и устанавливается на компьютере пользователя или сервере.

Говоря простым языком к серверу прокси нужно явно обращаться и «уговаривать» пересылать запросы дальше к точке назначения. Например, в настройках браузера указать выходить в интернет через прокси-сервер, и указать его адрес, тогда все запросы с него будут идти через прокси. Остальная сетевая активность будет работать как обычно. При использовании ВПН создается туннель между компьютерами, и вся сетевая активность направляется через него. При использовании прокси не нужно явно подключаться к серверу, как в случаи с ВПН, он только перенаправляет трафик. Обычные прокси-сервера HTTP могут работать только по соответственному протоколу, но HTTPS-прокси использующие CONNECT могут пропускать любое TCP-соединение, а SOCKS5-прокси кроме TCP обмениваются и UDP пакетами.

Важным особенностью прокси являются то, что с ней нельзя использовать любую программу, в которой разработчиком не предусмотрено поддержку подключений через прокси. Программа должна знать, что ей нужно подключатся через прокси-сервер и уметь с ним работать. А в случаи с ВПН программа даже не знает, что она подключена через него и работает как при классическом подключении через интернет в обычном режиме. Подключение к ВПН выглядит для программ как еще один сетевой адаптер у компьютера и с ним может работать любая программа.

На практике отличительной особенностью прокси являются то, что они, обычно, кешируют запросы, а также не шифруют трафик. Но при должном уровне реализации и дополнительной настройки ети ограничения можно преодолеть.

VPN с Tor.

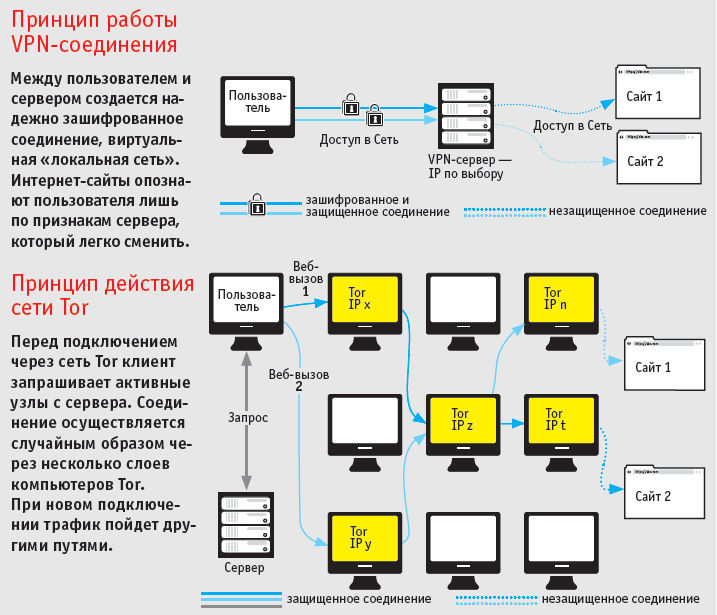

Tor (The Onion Router - луковый маршрутизатор) сеть предоставляющая пользователям возможность соединяться с Интернетом через систему серверов (входной, опорный и выходной). При посещении сайтов, реальный IP-адрес скрыт. Подключение случайным образом перескакивает между серверами, что не дает возможности отследить конечный путь.

К недостаткам можно отнести:

- Скорость работы, которая снижается из-за маршрута данных через несколько узлов;

- Существует вариант стать жертвой недобросовестного пользователя, который создал свой сервер внутри Tor и анализирует трафик;

- Большинство IP-адресов состоят в черных списках и блокируются некоторыми сайтами или провайдерами.

Служба Tor была разработана с участием ВМС США, позже ее исходный код был опубликован из свободной лицензией. Теперь активно используется диссидентами, журналистами и криминальными элементами, спецслужбы многих стран обращают особое внимание на пользователей Tor. Работу всей системы обеспечивают тысячи энтузиастов по всему миру, борющиеся за права человека и приватность. Разработчики создали Tor Browser, основанный на Firefox, скачать его и браузер, можно на официальном сайте проекта Tor Project (torproject.org). Его можно использовать совместно с ВПН, создавая дополнительный уровень защиты.

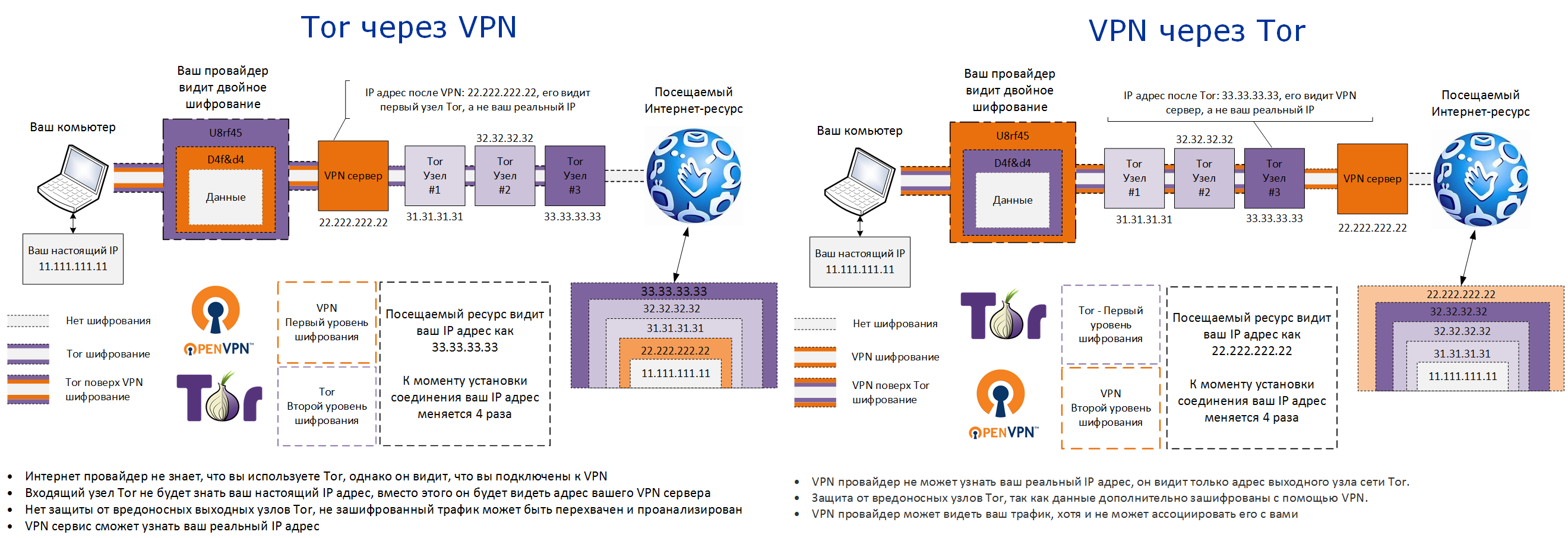

Данные технологии подключение возможно комбинировать в разных вариантах. Tor поверх VPN даст следующие результаты:

- провайдер видит подключение к VPN, но не Tor;

- входящий узел Tor не знает настоящий IP, только адрес VPN сервера;

- доступ к анонимным сервисам Tor (с доменами .onion);

- VPN провайдер знает реальный IP адрес (рекомендуется VPN который не ведет логи);

- выходные узлы Tor известны, и часто блокируются по IP;

- на выходных узлах Tor, не зашифрованный трафик может перехватываться и анализироваться.

VPN поверх Tor в свою очередь:

- выходные узлы Tor не смогут анализировать зашифрованный с помощью VPN трафик;

- провайдер VPN не узнает реальный IP адрес (рекомендуется использовать анонимный метод оплаты, и посещать сайт сервиса VPN через Tor);

- доступ к сайтам блокирующие Tor адреса;

- выбор местонахождения VPN сервера;

- провайдер видит, использование Tor;

- VPN сервис видит трафик и выходные узлы Tor, но не знает реальный IP.

Такое подключение можно создать при помощи Tor браузера или установить Tor Expert Bundle как службу Windows. Для сокрытия факта использования Tor от провайдера можно использовать кроме VPN и Obfsproxy (чтобы замаскировать трафик от блокировок DPI). Также можно расширить схему и использовать Tor+VPN+Tor. Например, запустив анонимную виртуальную ОС Whonix на компьютере, которая сама по себе работает через Tor, с настроенной конфигурацией VPN в ней, используя Tor браузер.

Лучше использовать VPN через Tor, так как VPN сервис не знает реальный IP, есть защита от выходных узлов Tor, видимый IP-адрес не принадлежит сети Tor и возможно выбрать страну выхода в Интернет. Во всяком случаи, для анонимности, нужно выбрать VPN провайдера без логов, с регистрацией в безопасной стране, Подключение к нему осуществлять через Tor, и использовать анонимные методы оплаты.

Системы блокировок DPI.

Некоторые провайдеры блокируют подключения с использованием ВПН средством DPI (Deep Packet Inspection) системы глубокого анализа сетевого трафика. Основной задачей которого, является блокировать любую подозрительную активность. Хотя и проводится анализ пакетов, но существует много способов обойти данное ограничение с помощью маскировок и настроек подключения, или программой (GoodbyeDPI, Green Tunnel), которая пытается тем или иным способом обмануть анализ пакетов.

Существуют и другие технические и юридические аспекты, которые зависят от страны проживания, провайдера, сервиса предоставляющего услуги, операционной системы, используемых программ и политики компании, если компьютер является рабочим. Все эти факторы будут влиять на выбор VPN при его создании или подключении.

Дополнительно о конфиденциальности.

Технология WebRTC в браузерах, которая по умолчанию включена, позволяет определить реальный IP-адрес устройства, работающего за VPN. Для предотвращения утечки IP-адрес рекомендуется отключить WebRTC в настройках.